المانها یا عناصر اصلی تشکیل دهنده سیستم های اکسس کنترل

در یک بیان کوتاه از جهان گسترده امنیت فیزیکی و دنیای امنیت اطلاعات ، انواع مختلفی از حملات و متعاقب آن روشهای مختلف دفاع در برابر آنها وجود دارد. یکی از ابزارهای دفاع در برابر این حملات ، سیستم کنترل دسترسی با خط مشی هایی است که مشخص می کند چه کسی حق انجام چه کاری را در یک سیستم یا محیط معین دارا می باشد ؟

با بیانی دیگر ، اکسس کنترل یا کنترل دسترسی بخش مهم و حیاتی امنیت فیزیکی یا غیر فیزیکی از جمله امنیت اطلاعات است و به عنوان فرآیندی تعریف می شود که از طریق آن مجوز دسترسی به مکانها ، داده ها، دارایی ها و سایر اشیاء خود را اعطا یا رد می کنید. هدف تمام سیستم های کنترل دسترسی جلوگیری از دسترسی کاربران غیرمجاز به مکانهای حساس و محافظت شده و یا داده های محرمانه ذخیره شده در رایانه ها، شبکه ها، پایگاه های داده یا سایر رسانه های دیجیتال محافظت شده است.

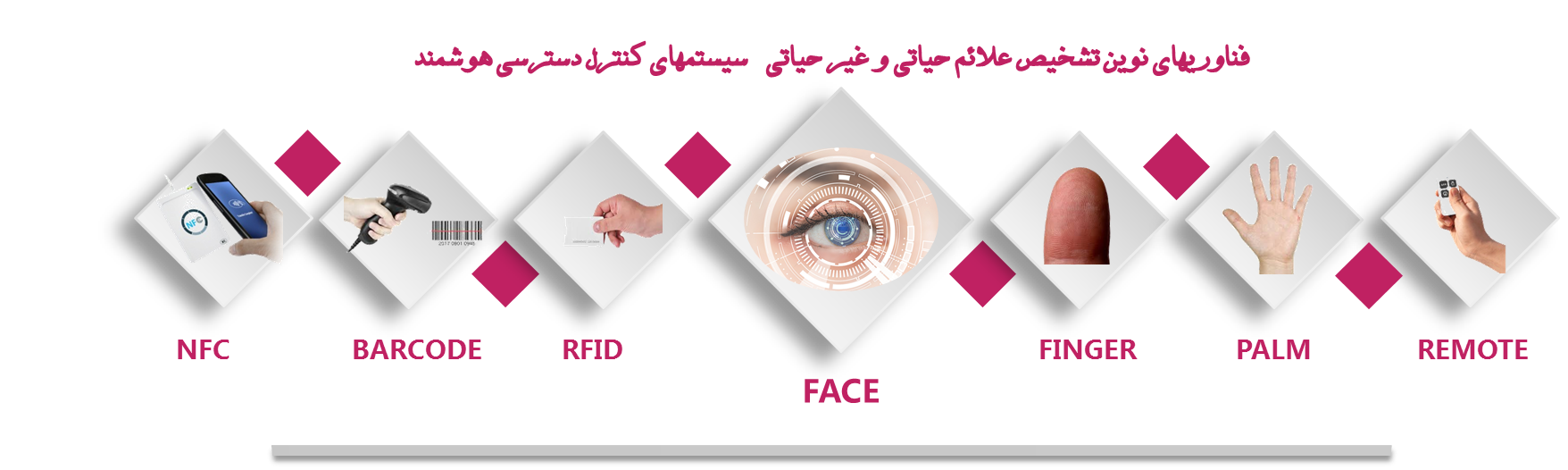

به طور کلی ، سیستمهای کنترل دسترسی از شناسهها (مانند نامهای کاربری یا کدهای یونیک منحصر بفرد ) ، روشهای احراز هویت ( که به دو روش احراز هویت بیومتریک یا حیاتی شامل تشحیص چهره ، تشخیص اثر انگشت و تشخیص کف دست می باشد و احراز هویت غیر بیومتریک یا غیر حیاتی از قبیل فناوریهای RFID ، رمز عیو ، بارکد و ... ) و فرآیندهای مجوز برای تعیین اینکه آیا یک کاربر احراز هویت باید بر اساس هویت و نتیجه فرآیند احراز هویت مجاز باشد یا از دسترسی به چیزی محروم شود، تشکیل شده است.

سه عنصر کنترل دسترسی عبارتند از :

- شناسایی Identification :

شناسایی فرآیند تعیین هویت شخصی و تأیید هویت او است که امروزه با استفاده از فناوریهای پیشرفته بسیار دقیقی انجام میگیرد

- احراز هویت Authentication :

یک سیستم اکسس کنترل یا کنترل دسترسی بسته به نقش، هویت یا سطح مجوز شخص، امکان دسترسی افراد یا اشیای مختلف را به مکانهای مختلف فراهم نموده و یا امکان دسترسی افراد به اطلاعات و داده ها را محدود می کند. احراز هویت بخشی از این فرآیند بوده و این اطمینان را ایجاد می کند که یک کاربر دقیقا همان کسی است که می گوید . طرح های احراز هویت ستون فقرات یک سیستم کنترل دسترسی هستند. آنها مسئول تأیید هویت افراد یا کارهایی هستند که پس از احراز هویت مجاز به انجام آن می باشند . بنابرین اولین موضوع اکسس کنترل ، به احراز هویت کاربر و تعیین اینکه آیا یک کاربر یا یک سیستم واقعاً همان چیزی است که ادعا می کند یا خیر ؟

- مجوز Authorization :

مجوز ابزاری است برای تنظیم اینکه چه کسی می تواند به چه چیزی دسترسی داشته باشد. در حالت کلی ، دو نوع مجوز وجود دارد

مجوزهای اختیاری Mandatory Access Controls :

این نوع مجوزها توسط مدیر سیستم ، به افراد بر اساس نیاز آنها برای محافظت از منبع در برابر دسترسی غیرمجاز اعطا می شود . کنترل دسترسی اجباری (MAC) در سیستم هایی که نیاز به امنیت بسیار بالایی دارند استفاده می شود. در این نوع کنترل دسترسی ، فقط کاربران یا دستگاه هایی که دارای مجوز مورد نیاز هستند می توانند به منابع دسترسی داشته باشند.

مجوزهای اجباری Discretionary Access Controls :

به افرادی با نیازهای مشترک اعطا می شود تا از دسترسی غیرمجاز محافظت می شوند. این چارچوب نسبت به MAC محدودیت کمتری دارد، زیرا یک کاربر با مجوز خاصی میتواند سهواً یا عمداً آن مجوز را با موضوع(های) دیگر به اشتراک بگذارد.

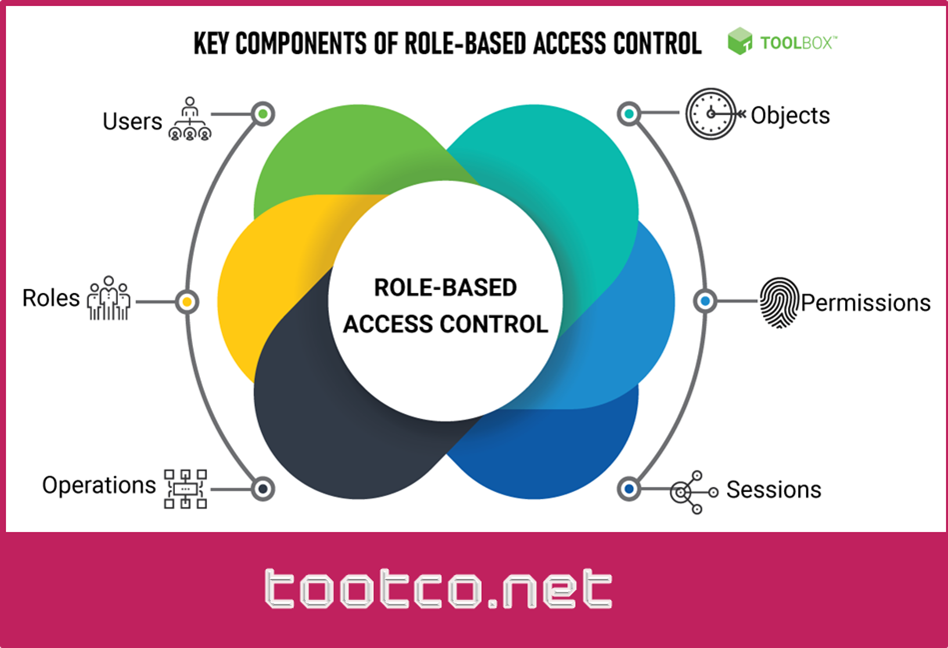

رویکردهای رایج در سیستمهای کنترل دسترسی :

کنترل دسترسی مبتنی بر نقش (RBAC) : Role-Base Access Control

در رویکرد RBAC که تکامل یافته DAC می باشد نقشهای سازمانی خاصی تعریف شدهاند و مجوزها به آن نقشها داده میشود .

کنترل دسترسی مبتنی بر ویژگی (ABAC) : Attribute-Based Access Control

ABAC نشان دهنده آخرین رویکرد برای کنترل دسترسی است و از کاربران یا سایر ویژگی ها به عنوان مبنایی برای تصمیم گیری در مورد اعطای دسترسی به منابع سیستم استفاده می کند.هدف این رویکردها کمک به تعریف خط مشی ها و امتیازاتی است که توسط مدیران سیستم ، به کاربران مجاز اجازه دسترسی به مکانها یا داده های مورد نیاز را می دهد.