اکسس کنترل : انواع سامانه های کنترل دسترسی، نکات ویژه

برای مشاهده فهرست کامل دستگاههای کنترل دسترسی، لطفاً اینجا را کلیک نمایید.

یک دستگاه کنترل دسترسی، مسئول انجام فرآیند شناسایی و تفکیک افراد یا اشیای مجاز از غیرمجاز است. این سیستم، پس از احراز هویت اشخاص یا موجودیتهایی که پیشتر در آن تعریف شدهاند، با ارسال یک پالس الکتریکی، فرمان مربوطه را صادر کرده و در واقع، دستور فعالسازی رله را میدهد.

این دستگاه با طیف گستردهای از تجهیزات حفاظت الکترونیکی نظیر راهبندهای خودکار، قفلهای برقی، قفلهای دیجیتال و گیتهای تردد ادغام میشود. هدف از این پیوند، ثبت خودکار وقایع و رخدادها در سامانههای نرمافزاری، پس از تأیید هویت است. کنترل و مدیریت جامع تمامی این تجهیزات اکسس کنترل، همراه با ارائه گزارشهای متنوع و کاربردی، همگی توسط نرمافزار اختصاصی این سیستمها انجام میپذیرد.

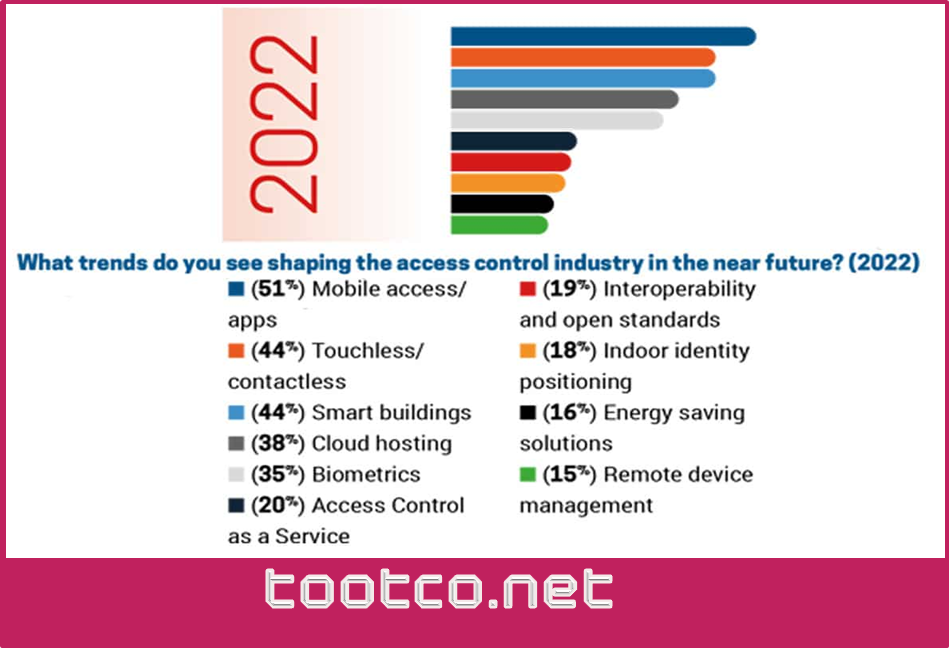

شیوه اصلی عمل سیستمهای هوشمند کنترل تردد:

سیستمهای هوشمند کنترل تردد یا اکسس کنترل به دو شیوه اصلی عمل میکنند: آفلاین یا آنلاین (تحت شبکه).

در روش آفلاین، تجهیزات و سختافزارها به طور مستقل از رایانه و نرمافزار عمل کرده و تنها یکبار تنظیم شده و سپس به کار گرفته میشوند. این نوع کنترل دسترسی به دلیل عدم نیاز به زیرساختهای کامپیوتری و نرمافزاری، هزینه تمام شده پایینتری دارد و عموماً در کسبوکارهای کوچک و متوسط کاربرد پیدا میکند.

در مقابل، سیستم کنترل دسترسی آنلاین، علاوه بر سختافزارهای لازم، از یک نرمافزار جامع تحت شبکه بهره میبرد تا مدیریت و نظارت کاملی بر تردد افراد یا وسایل نقلیه فراهم آورد. در این حالت، شبکه به عنوان بستر اصلی ارتباطی عمل کرده و تمامی تجهیزات مورد استفاده، از جمله سرور نرمافزار، از طریق پروتکلهای مشخص با یکدیگر در تعامل هستند. کنترل تردد آنلاین اگرچه نسبت به روش آفلاین گرانتر است، اما مزایای بیشتری نظیر پایش و ردیابی لحظهای افراد و اشیا، ارسال پیامهای فوری از طریق پیامک یا فعالسازی سیستم هشدار، و همچنین واکنش سریع و آنی در زمان وقوع رویدادها را به ارمغان میآورد که آن را برای کسبوکارهای بزرگ مناسبتر میسازد.

روشهای احراز هویت در دستگاههای کنترل دسترسی هوشمند:

روشهای گوناگونی برای احراز هویت در دستگاههای کنترل دسترسی هوشمند وجود دارد که شامل موارد زیر است:

احراز هویت بیومتریک (حیاتی):

این دسته شامل روشهایی چون تشخیص اثر انگشت، تشخیص چهره، اسکن کف دست و عنبیه است. در این میان، روش تشخیص چهره، به دلیل ماهیت غیرلمسیاش، مزایای بیشتری مانند عدم انتقال عوامل بیماریزا و سرعت بالاتر در شناسایی را نسبت به روشهای مبتنی بر تماس (مانند اثر انگشت و کف دست) ارائه میدهد.

احراز هویت غیر بیومتریک (غیر حیاتی):

این دسته از روشها شامل فناوریهایی همچون RFID، بارکد، پینکد و همچنین تکنولوژیهای مبتنی بر موبایل مانند NFC، بلوتوث و QR Code است.

احراز هویت ترکیبی:

این روش، که از تلفیق دو شیوه احراز هویت بیومتریک و غیر بیومتریک حاصل میشود، برای اماکنی که به سطح امنیت بالاتری نیاز دارند، کاربرد دارد.

رهنمودهای کلیدی در طراحی و انتخاب سیستمهای کنترل دسترسی:

1. شیوههای احراز هویت:

با در نظر گرفتن ماهیت کارکردی، میزان حساسیت امنیتی و سطح ریسک مدنظر در یک سامانهی کنترل دسترسی، نحوهی احراز هویت افراد و اشیا از مهمترین جوانبی است که در انتخاب اکسسکنترل باید به آن توجه ویژه داشت. گزینش روشهای احراز هویت، چه حیاتی، چه غیرحیاتی و چه ترکیبی از هر دو، علاوه بر تأثیر مستقیم بر هزینهی نهایی سامانه، نقش حیاتی در موفقیت پروژه ایفا میکند. ناگفته پیداست که هرچه شمار ابزارهای شناسایی مورد استفاده افزایش یابد، امنیت کلی سیستم نیز به همان نسبت فزونی مییابد.

2. انطباق با سیاستهای کنترلی کارفرما:

برای استقرار سامانهی کنترل تردد، راهکارها و رویکردهای متنوعی موجود است. از این رو، آگاهی دقیق از ساختار کنترلی مدنظر کارفرما از اهمیت بالایی برخوردار است. دستگاه کنترل دسترسی منتخب باید توانایی پوششدهی کامل سیاستهای مورد نظر کارفرما را داشته باشد تا از ایجاد هزینههای زائد و دوبارهکاری جلوگیری به عمل آید.

3. مشخصسازی نوع و قابلیتهای سختافزار مورد نیاز:

نوع روش احراز هویت، آنلاین یا آفلاین بودن سیستم کنترلی، سیاستهای مورد نیاز برای اعمال محدودیتهای دسترسی، و همچنین بودجهای که کارفرما برای مدیریت امنیت در نظر گرفته است، همگی عوامل تعیینکنندهای در انتخاب نوع دستگاه کنترل دسترسی به شمار میروند.

4. در نظر گرفتن سطح امنیتی:

هر دستگاه کنترل دسترسی منتخب باید قادر به پاسخگویی به نیازهای امنیتی مورد نظر باشد. سطح امنیتی دستگاه کنترل تردد متناسب با نیازهای سازمان است. عواملی مانند ماهیت و موقعیت کسب و کار، احتمال وقوع جرم، و ویژگیهای مراجعین، نمونههایی از فاکتورهای تعیینکننده سطح امنیتی در یک محیط خاص هستند.

5. اعتبار و سابقه شرکت تولیدکننده و پشتیبانیکننده:

در انتخاب برند کنترل دسترسی، میزان تجربه و سابقه برند، کیفیت و نحوه نصب، خدمات پشتیبانی، و دسترسی به قطعات یدکی از جمله نکاتی است که باید به دقت مورد بررسی قرار گیرد.

6. انتخاب دستگاه متناسب با نوع فعالیت سازمان:

در مراکز صنعتی و درمانی، به دلیل ماهیت کار سخت یا استفاده از مواد شیمیایی، ممکن است اثر انگشت افراد مخدوش شود که این امر احراز هویت با اثر انگشت را با مشکل مواجه میسازد. از این رو، استفاده از دستگاه کنترل دسترسی اثر انگشتی در این مکانها گزینه مناسبی نیست و باید دستگاهی انتخاب شود که نیازی به تماس مستقیم نداشته باشد.

7. ظرفیت ثبت کاربر و تردد دستگاه:

هر دستگاه کنترل دسترسی دارای ظرفیت مشخصی برای تعریف کاربران یا اشیا و ثبت تراکنشهاست. انتخاب دستگاه باید به گونهای باشد که بتواند تعداد بیشتری از افراد یا اشیای مجاز و تراکنشهای ذخیرهشده را پوشش دهد و حداقل قابلیت ذخیرهسازی اطلاعات تا ۱۰ روز را داشته باشد.

8. سرعت عملکرد دستگاه:

با توجه به تفاوت در قدرت پردازش دستگاهها، یک دستگاه مناسب باید از سرعت شناسایی بالایی برخوردار باشد و با افزایش تعداد الگوهای اثر انگشت یا چهره، از کارایی آن کاسته نشود. همچنین، نباید مشکلاتی مانند کندی دریافت اطلاعات از شبکه یا فلش، یا کندی در ثبت تردد از طریق اثر انگشت یا چهره به وجود آید.

9. سیستم عامل یا قابلیت کاربری آسان:

امروزه، اکثر دستگاههای کنترل دسترسی دارای منوی تنظیمات برای تعریف، حذف، و ویرایش کاربران، و همچنین تنظیم گزینههای ارتباطی هستند. در انتخاب دستگاه، باید اطمینان حاصل شود که انجام تنظیمات و تعاریف به صورت کاربرپسند، آسان، و بدون نیاز به کامپیوتر صورت گیرد.

10. محل نصب دستگاه:

محل نصب دستگاه، از نظر فضای داخلی یا خارجی بودن، از اهمیت زیادی برخوردار است. اگر دستگاه قرار است در فضای باز نصب شود (Outdoor)، باید دستگاهی با ویژگیهای مناسب محیط بیرون انتخاب شود؛ ویژگیهایی مانند درجه IP مورد نیاز (مقاومت در برابر آب، گرد و غبار)، مقاومت در برابر ضربه و مهمتر از همه، میزان لوکس نوری دستگاه کنترل دسترسی، باید به دقت ملاک تصمیمگیری قرار گیرند.

11. قابلیت توسعه در آینده:

نباید ظرفیت فعلی سازمان تنها معیار تصمیمگیری برای انتخاب نوع دستگاه کنترل دسترسی باشد. آیندهنگری و در نظر گرفتن امکان گسترش آتی پروژه، هم از نظر ظرفیت قابل توسعه دستگاه و هم زیرساختهای کابلکشی، از اهمیت بالایی برخوردار است.

12. امکان تعریف سطوح دسترسی گوناگون:

قابلیت تعریف سطوح دسترسی متفاوت برای کاربران مختلف، از جمله مدیر یا ادمین سیستم، کاربران عادی و مهمانان، از موارد کلیدی در پیادهسازی سیستم کنترل دسترسی است. علاوه بر نوع سطح دسترسی، توانایی تعریف انواع گوناگون دسترسی متناسب با ماهیت کار سازمان نیز باید مبنای تصمیمگیری قرار گیرد.

13. تعداد نقاط مورد نیاز برای پیادهسازی سیستم:

لازم است یک بررسی دقیق از مکانهایی که قرار است تحت کنترل قرار گیرند و نیز تعداد افراد یا اشیایی که از هر یک از این نقاط تردد میکنند، انجام شود. این امر به جلوگیری از ترافیک احتمالی کمک کرده و موفقیت پروژه را تضمین میکند.

14. ضرورت نصب سیستم کنترل دسترسی:

تعیین لزوم استفاده از سیستم کنترل دسترسی نیز از جمله مواردی است که در طراحی سیستم کنترل تردد باید مد نظر قرار گیرد. با توجه به اهمیت مکان و اینکه نصب کنترل دسترسی در مناطق پرترافیک میتواند زمان توقف هر کاربر برای احراز هویت را افزایش داده و در نتیجه جریان حرکت را کند کند، این موضوع باید ملاک تصمیمگیری قرار گیرد.

15. پیشبینی حوادث غیرمنتظره:

در مواقعی که مراجعان به دلایل اضطراری نیاز به دسترسی غیرمنتظره دارند، باید سیستمی طراحی و پیادهسازی شود که محدودیتهای اعمالشده کنترل دسترسی را به صورت مدیریتشده و برای مدت زمان محدودی لغو کند. این امر میتواند از طریق برقراری ارتباط تصویری یا صوتی، مانند آیفون، دستگاه اینترکام یا دوربین مداربسته، فراهم آید.

16. یشبینی حوادث غیرمترقبه:

در طراحی و پیادهسازی سیستم کنترل دسترسی، باید حوادث فورس ماژور نظیر سیل، زلزله، آتشسوزی و... مد نظر قرار گرفته و تدابیر لازم برای آنها پیشبینی شود.

17. پیشبینی خروج از محل:

اغلب، سطح امنیتی مورد نیاز برای خروج از یک محل کمتر از ورود به آن است. بنابراین، خروج ممکن است به سادگی با یک دکمه خروجی دستی و مکانیکی انجام شود، یا به صورت آزاد تنظیم گردد، یا از طریق نگهبان فعال شود. با این حال، در برخی سطوح امنیتی، شرایط خروج کاملاً مشابه با ورود به داخل است و در این صورت لازم است یک دستگاه کنترل دسترسی مجزا برای خروج نیز در نظر گرفته شود.

18. تأمین منبع تغذیه پایدار:

چگونگی تأمین برق برای اجرای یک سامانه کنترل دسترسی، از موارد اساسی است که باید مدنظر قرار گیرد. از آنجایی که بیشتر دستگاههای کنترل دسترسی با ولتاژ DC کار میکنند و آداپتورها نقش اصلی را در تأمین برق آنها ایفا میکنند، میتوان با استفاده از یک منبع تغذیه بدون وقفه (UPS)، از پایداری برق اطمینان حاصل کرد. افزون بر این، اگر دستگاه کنترل دسترسی تحت شبکه باشد، بهرهگیری از فناوری PoE (Power over Ethernet) و کابل شبکه به عنوان منبع تغذیه دستگاه، بهترین راهکار است. این روش نه تنها از افزایش ناگهانی ولتاژ و آسیب دیدن دستگاه جلوگیری میکند، بلکه برق مورد نیاز را به صورت ۲۴ ساعته و پیوسته تأمین میکند.

19. شیوه ثبت و ذخیرهسازی اطلاعات:

در یک سامانه کنترل تردد هوشمند، تمامی تراکنشهای موفق و ناموفق ثبت و ذخیره میشوند. در طراحی سامانه کنترل دسترسی، باید به نحوه تعریف دسترسیها به گونهای که هر کاربر با یک شناسه (ID) مشخص شود، چگونگی ذخیره و تخلیه اطلاعات و همچنین شیوه دسترسی مدیر سامانه به این اطلاعات، توجه ویژه داشت.

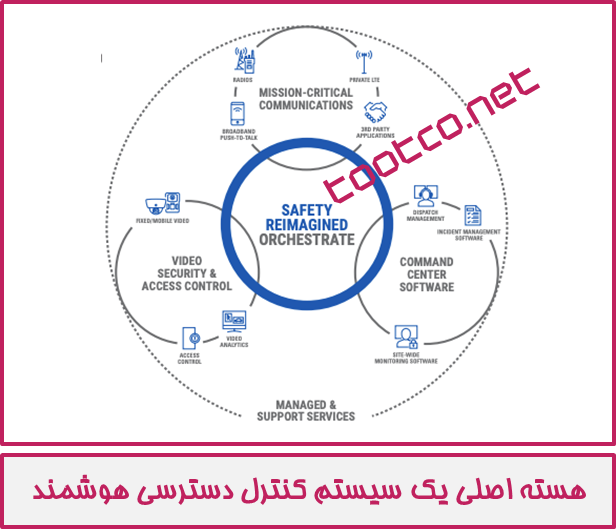

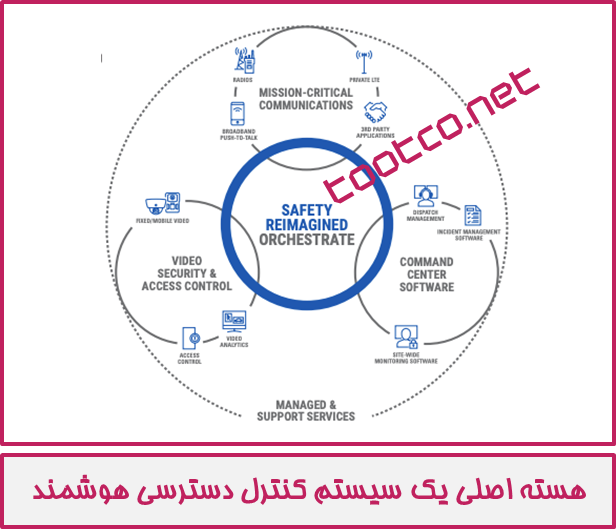

20. یکپارچهسازی با سایر سامانههای کنترلی:

یکی از تصمیمات کلیدی در انتخاب یک سامانه کنترل دسترسی، این است که آیا این سامانه به صورت مستقل عمل خواهد کرد یا با دیگر سامانههای کنترلی موجود در سازمان مرتبط و یکپارچه خواهد شد. این موضوع اهمیت زیادی در انتخاب و پیکربندی سامانه دارد.

21. لزوم استفاده از نرمافزار کنترل دسترسی و قابلیتهای مورد نیاز آن:

در سامانههای کنترل دسترسی تحت شبکه، معمولاً استفاده از نرمافزار کنترل دسترسی یک ضرورت به شمار میآید. در انتخاب سامانه، باید انتظارات کارفرما در خصوص استخراج اطلاعات و قابلیتهای نرمافزاری مورد نیاز به دقت بررسی شود. امروزه، شرکتهای پیشرو در تولید دستگاههای کنترل دسترسی، اغلب یک نسخه نرمافزار رایگان با قابلیتهای حداقلی را همراه با دستگاه در اختیار خریدار قرار میدهند.

22. بررسی ضرورت تعبیه سامانههای هشداردهنده:

در پارهای از موارد، نیاز است که منطقه مورد نظر به صورت از راه دور نظارت شده و در صورت لزوم، سامانههای هشدار فعال شوند. اینکه چه نوع سامانه کنترل دسترسی برای چه کاربردی استفاده میشود و آیا تمهیدات خاصی برای شرایط اضطراری یا استثنائی اندیشیده شده است یا خیر، از نکات مهم در انتخاب نوع اکسس کنترل است.

23. پیشبینی نیازهای افراد دارای معلولیت و کمتوان:

در طراحی و انتخاب سامانه کنترل دسترسی، لازم است تدابیر ضروری برای افرادی که دارای اختلالات حرکتی، بینایی، شنوایی و ... هستند، اتخاذ شود. در پیادهسازی این سامانه کنترلی، مکانیابی دقیق نقاط ورود و خروج، فراهم آوردن قابلیتهای اضافی مانند کنترل صوتی و سامانههای حلقه القای شنوایی یکپارچه، و استفاده از رنگآمیزیهای مشخص، از جمله الزامات قانونی و اخلاقی محسوب میشود.

بیشتر بدانیم :

حفاظت الکترونیکی و ضرورتهای آن در حال و آینده

ابزارهای پیشرفته حفاظت الکترونیکی

دستگاههای بازرسی ایکسری

گیتهای هوشمند کنترل تردد

سامانههای اکسس کنترل

راهبندهای الکترونیکی

سیستمهای جامع کنترل و نظارت تصویری

قفلهای دیجیتال

قفلهای برقی

قفلهای کمدی دیجیتال